Sécurisation d'Internet Explorer et d'Outlook Express

Un article sur Internet Explorer et Outlook Express dans une publication traitant de sécurité informatique ? Quelle drôle d'idée ! Pourtant, en y réfléchissant bien, quelle serait la meilleure façon de stopper les virus du type Sircam, BadTrans ou Gone circulant actuellement sur Internet ? Qu'ils ne puissent plus infecter l'immense parc installé de navigateurs Internet Explorer et de clients de messagerie Outlook Express.

Le but de cet article est donc simple et pragmatique, laissant de côté volontairement toute question philosophique. Soyons clair: je ne recommande pas l'utilisation d'Internet Explorer et d'Outlook Express (pas plus que celle de Netscape, d'ailleurs). Mais je tente de soulager de manière rapide les symptômes de la maladie en attendant que ses causes soient éradiquées dans une phase ultérieure (est-ce un souhait, une utopie, une plaisanterie ?).

Nous supposerons donc par exemple que l'utilisation d'Internet Explorer et Outlook Express est imposée à l'utilisateur, ce qui est le cas dans beaucoup d'entreprises.

Le but de cet article est de rendre Internet Explorer et Outlook

Express plus résistants face à un serveur Web hostile (tentant de

lire des données confidentielles sur le disque de

l'utilisateur ou d'y implanter un cheval de Troie,

par exemple) et aux virus de messagerie.

Notre démarche sera

extrêmement pratique, pour que son application nécessite le moins

d'hésitations possibles. Cependant, en matière de protection

logicielle, les solutions purement techniques atteignent

rapidement leurs limites si elles ne s'accompagnent pas

d'une réelle politique de suivi garantissant la continuité

des mesures de prévention et de réaction. La meilleure protection

reste toutefois l'éducation des utilisateurs: il ne faut

jamais ouvrir une

pièce jointe inconnue ou suspecte, même (et surtout) si celle-ci

présente un caractère ludique ...

Le résultat de la sécurisation d'Internet Explorer et

d'Outlook Express sera souvent contraignant pour

l'utilisateur. Il reste à trouver le juste équilibre entre

la prise en compte des mesures ci-dessous et l'agrément de

travail de l'utilisateur.

Les manipulations qui vont suivre sont fondées sur les versions 5.5

d'Internet Explorer et Outlook Express. Mais les principes

généraux abordés peuvent s'appliquer aux autres versions plus

anciennes (IE 4.0) et plus récentes (IE 6.0).

Outlook Express étant fondé

sur les paramètres d'Internet Explorer pour tout ce qui est

affichage du contenu des messages, commençons par la sécurisation

d'IE. Nous verrons ensuite rapidement les quelques

paramètres spécifiques à Outlook Express qui peuvent aider à une

meilleure gestion de la sécurité.

Sécurisation d'Internet Explorer

Tout d'abord, il est impératif d'installer une version la plus à jour possible d'Internet Explorer, car celui-ci est la cible d'attaques chaque jour plus perfectionnées (pages hostiles et virus, notamment). Installez donc par exemple IE 5.01 SP2, IE 5.5 SP2 ou IE 6.0, qui sont tous trois protégés contre le bug EML utilisé par le virus BadTrans.

Les politiques d'application des correctifs de sécurité d'IE et d'IIS, par exemple, sont différentes : autant avec IIS vous pouvez sélectionner quels hotfixes vous avez à installer ou non en fonction des fonctionnalités que vous avez supprimées ou conservées sur votre serveur Web, autant il est conseillé d'appliquer tous les hot fixes diffusés pour IE, pour les raisons exposées ci-dessus.

La sécurité d'Internet Explorer se configure ensuite depuis le

menu Tools/Internet Options. Mais il n'y a pas que dans

l'onglet Security que nous trouvons des paramètres

impactant directement la sécurité du poste de travail local. Il

est vrai que notre notion de la sécurité est plus large que celle

de Microsoft…

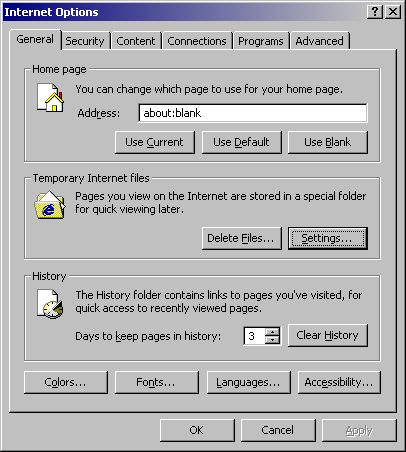

Commençons par l'onglet General : vous voudrez

certainement désactiver la Home Page par défaut qui pointe chez

Microsoft, raccourcir la période de conservation de

l'historique et réduire la taille du cache local afin de

gagner de l'espace disque et de ne pas offrir

l'intégralité de votre parcours sur Internet à tout le

monde.

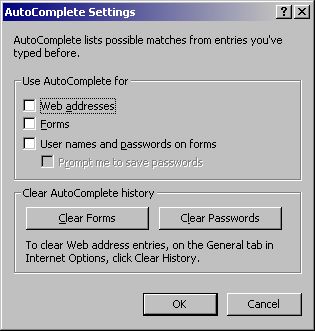

Cliquez ensuite sur « Auto Complete… », décochez toutes les cases et cliquez sur les boutons « Clear Passwords » et « Clear Forms », si vous ne voulez pas qu'un autre utilisateur partageant votre machine puisse réutiliser par la suite vos logins et vos mots de passe automatiquement dans les formulaires HTML.

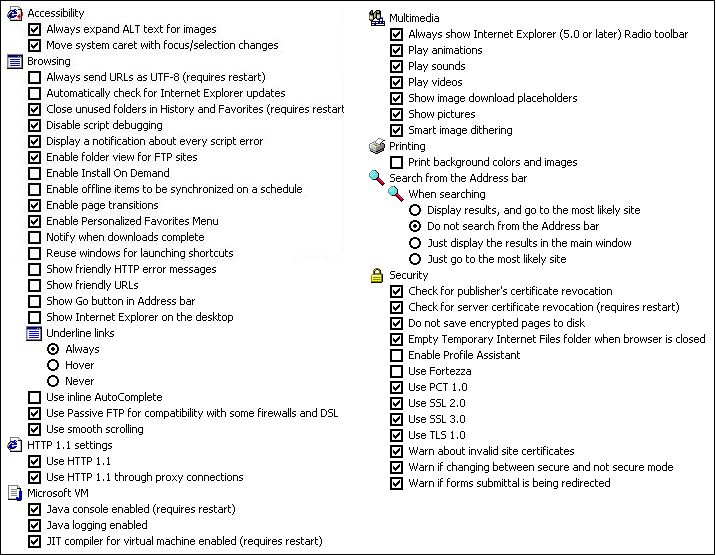

Dans l'onglet Advanced, de nombreux paramètres impactent également la sécurité. Voici les paramètres recommandés :

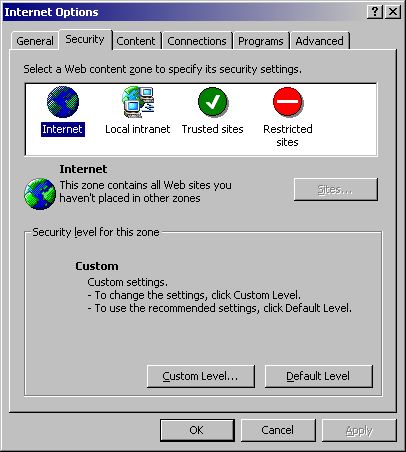

Enfin, nous voici dans l'onglet Security. Là, il y a du travail.

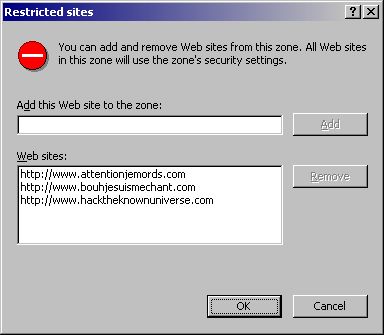

- Les sites de confiance

- Les sites sensibles

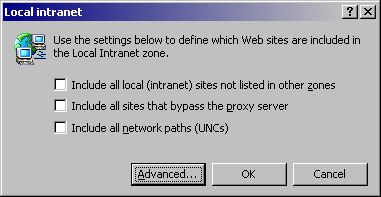

- Les sites de l'Intranet local

- Tous les autres sites Internet

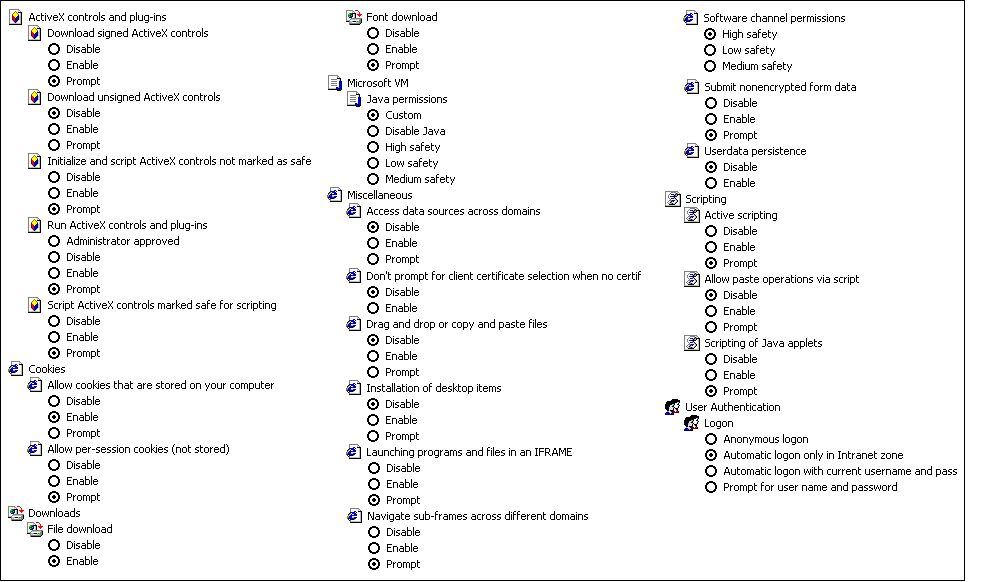

Il est important de revoir en détail les 4 profils de sécurité associés aux 4 types de sites : ne vous fiez pas aux paramètres recommandés. Il ne faut pas se contenter de sécuriser uniquement le profil « Internet ». Bien sûr, vous pourrez être plus ou moins restrictif en fonction du type de site, en interdisant le plus de fonctionnalités aux sites sensibles et aux sites Internet, en restant vigilant pour les sites de l'Intranet, et en autorisant plus de choses aux sites de confiance.

Nous allons présenter dans ce qui suit des paramétrages permettant de durcir IE, au détriment, comme souvent, du confort de navigation de l'utilisateur. Libre à chacun d'évaluer le juste milieu entre la sécurité qu'il veut obtenir et les contraintes qu'il accepte pour cela. La contrainte la plus grande sera sans doute le nombre de fenêtre de dialogue lui demandant une confirmation lors de l'exécution d'un script, d'un ActiveX ou de l'arrivée d'un cookie.

Remarque : IE 6.0 n'apporte pas beaucoup de fonctionnalités nouvelles par rapport à IE 5.5, mais il possède un onglet supplémentaire très utile pour la gestion des cookies : l'onglet « Confidentialité ». Usez et abusez de cette nouvelle fonctionnalité, qui vous permet de choisir finement, site par site, votre politique de gestion des cookies.

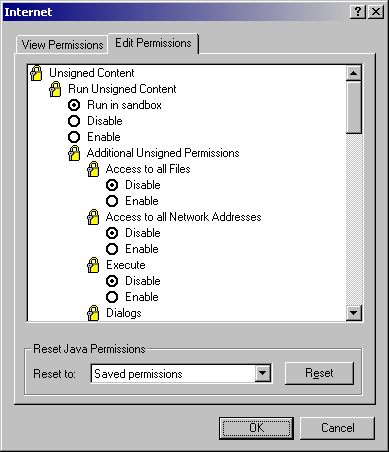

Cliquez sur l'une des

4 zones, par exemple la zone Internet, puis sur le bouton

« Custom Level… ».

Pour ne pas oublier,

commençons par paramétrer la sécurité Java en cliquant sur le

bouton « Java Custom Settings… » puis sur

l'onglet « Edit

Permissions » :

Cochez en-dessous, pour tous les paramètres, « Prompt » ou « Disable », sauf si vous utilisez souvent une applet que vous connaissez bien et qui nécessite l'une des ces permissions (mais c'est rare). Attention, une applet signée peut s'installer sur votre disque dur, une fois pour toutes (c'est le privilèges des applets signées, mais ceci est un autre sujet).

Cliquez ensuite sur « OK ». Nous allons maintenant nous intéresser aux autres paramètres de sécurité. Voici la configuration recommandée (mais contraignante) permettant de déjouer la plupart des pages hostiles et autres virus, pour peu que l'utilisateur soit un minimum sensibilisé aux risques encourus sur Internet et à la sécurité :

- Soit désactiver complètement certaines

fonctionnalités en fonction de ses habitudes de

navigation,

- Soit mieux gérer ses différentes zones en

configurant les listes de sites de celles-ci et les paramètres de

sécurité associés.

Dans tous les cas, il est préférable de ne pas activer de manière permanente une action potentiellement dangereuse (sauf à la rigueur dans la zone de confiance), car on oublie toujours après quelque temps qu'on l'a activée, ce qui laisse la porte ouverte, pour peu qu'on navigue sur un site hostile, à des tentatives de récupération d'informations confidentielles sur le poste de travail ou à une implantation de cheval de Troie pouvant par la suite parcourir le réseau local.

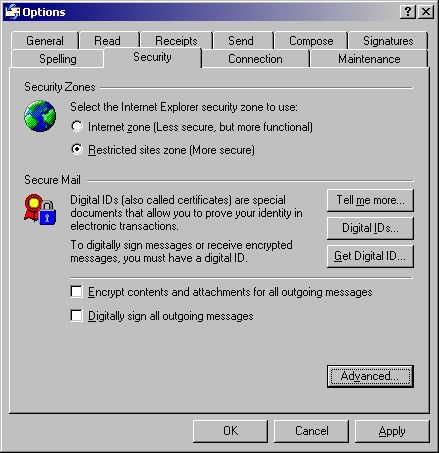

Le cas de la zone sensible est particulier, car il est possible de configurer Outlook Express afin qu'il utilise les paramètres de cette zone pour l'affichage du contenu des messages. Il est donc impératif que toutes les fonctionnalités de type scripts, cookies, applets, ActiveX, etc… soient désactivées dans la zone sensible : tous les boutons radio doivent être disposés sur « Disable ».

La sécurisation d'Internet Explorer constitue l'étape principale de cet article. Il reste maintenant à configurer Outlook Express.

Sécurisation d'Outlook Express

En particulier, si vous avez configuré certains paramètres sur « Prompt », vous allez peut-être voir apparaître des fenêtres de dialogue vous demandant de confirmer l'utilisation de scripts ou d'ActiveX lors de la prévisualisation d'un email. Dans le cas d'Outlook Express, il n'y a même pas de question à se poser : il faut systématiquement cliquer sur « Non »<. S'il y a une seule chose à retenir dans cet article, c'est celle-ci : l'activation de scripts ou d'ActiveX dans un email est à proscrire dans tous les cas, car c'est le signe d'un email à but hostile qui conduira à une action dangereuse pour le poste de travail. Dans la plupart des cas, il s'agit d'un virus attaché au message.

Les patches de sécurité appliqués à Internet Explorer impactent également Outlook Express, ce qui est une raison supplémentaire pour garder votre IE absolument à jour. Concernant les patches spécifiques à Outlook 2000, ils peuvent être utiles à l'échelle d'une entreprise car ils empêchent les utilisateurs d'accéder aux pièces jointes potentiellement dangereuses. Mais il faut savoir qu'après l'application du patch de sécurité d'Outlook 2000, toutes les pièces attachées de type .EXE par exemple (comme une archive autodécompactable) devenaient irrémédiablement inaccessibles, ce qui peut être gênant lorsqu'un client vous fait parvenir un document chiffré ou compressé.

Vous pouvez télécharger le

patch de sécurité d'Outlook 2000 SR-1 à l'URL

suivante :

http://office.microsoft.com/downloads/2000/Out2ksec.aspx

Remarque : la sécurisation d'Outlook (version plus complète faisant partie d'Office) sort du cadre de cet article.

Les autres étapes à suivre pour durcir Outlook Express sont les suivantes.

Tout d'abord, il convient de désactiver l'exécution par défaut de certains types de fichiers potentiellement dangereux. En effet, certains virus exploitent la technique de la "double extension". Par défaut, Windows masque l'extension des fichiers de types connus. Ainsi, puisque le type VBS est connu du système par défaut, le fichier IMAGE.JPG.VBS apparaîtra à l'écran sous le nom IMAGE.JPG, trompant ainsi la majorité des utilisateurs, qui exécutera alors le script VBS en croyant visualiser l'image.

Les types de fichiers suivants sont rarement utilisés par les utilisateurs courants et sont donc principalement caractéristiques de virus :

|

Extension |

Type |

|

VBS |

Fichier VBScript |

|

VBE |

Fichier crypté VBScript |

|

JS |

Fichier JScript |

|

JSE |

Fichier crypté JScript |

|

WSF |

Fichier script Windows |

|

WSH |

Fichier de configuration de l'environnement d'exécution de scripts |

|

SHS |

Objet Bribes |

Pour désactiver ces extensions, il faut configurer les options de l'Explorateur Windows : menu Tools / Folder Options, onglet « File Types ». Cliquez par exemple sur la ligne « VBS », puis sur le bouton « Advanced». Editez ensuite les deux actions « Open » et « Open2 » afin qu'elles pointent vers Notepad.exe. Répétez l'opération pour chaque type de fichier listé ci-dessus.

Depuis le même endroit, vous pouvez aussi modifier le comportement par défaut de IE en ce qui concerne les documents Office. Par défaut, IE ouvre les documents Word ou Excel lorsque l'utilisateur suit une URL pointant sur un tel document. Pour que IE les télécharge au lieu de les ouvrir, il suffit de cliquer sur le bouton « Advanced » et de cocher la case « Confirm after download ».Il convient aussi de configurer l'Explorateur Windows pour qu'il affiche les extensions des types de fichiers connus (menu Tools / Folder Options, onglet « View », décocher la case « Hide file extensions for known file types »).

Enfin, pour empêcher les fichiers de scripts d'être exécutées automatiquement en ligne de commande, modifiez la variable d'environnement PATHEXT (depuis le panneau de configuration « System », onglet « Advanced », en cliquant sur le bouton « Environment variables… »). Celle-ci vaut par défaut :

PATHEXT=.COM;.EXE;.BAT;.CMD;.VBS;.VBE;.JS;.JSE;.WSF;.WSH

Supprimez les extensions .VBS,.VBE,.JS,.JSE,.WSFet .WSH :

PATHEXT=.COM;.EXE;.BAT;.CMD

Une ligne de commande lançant un script devra dorénavant être remplacée par une ligne de commande explicite de type "WSCRIPT SCRIPT.VBS". Ceci peut perturber le fonctionnement de certains outils d'administration qui utilisent des scripts VBScript.Examinons maintenant les options d'Outlook Express (menu Tools / Options) :

- Dans l'onglet « General », configurez « If my computer is not connected at this time » sur « Do not connect », afin qu'un message hostile tentant d'envoyer d'autres mails ne puisse pas activer votre connexion Internet par modem.

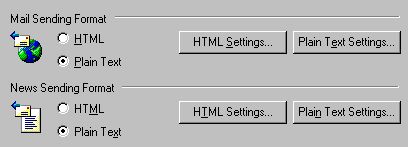

- Dans l'onglet « Send », configurez votre client pour qu'il n'envoie que des mails au format texte, sans HTML intégré. Le format HTML servant souvent à masquer du script et des ActiveX, cela vous évitera de propager des virus. De plus, un email sert à transmettre un message, pas une plaquette en quadrichromie.

Remarque : bien que cela sorte du cadre de cet article puisque la fonctionnalité fait partie d'Exchange Server, il est dangereux d'utiliser l'interface OWA (Outlook Web Access) pour consulter sa messagerie. OWA, qui permet de lire ses messages depuis un navigateur Web, a été l'objet d'un grand nombre de vulnérabilités et de patches de sécurité diffusés par Microsoft jusqu'à présent. Il est préférable d'éviter cette technologie dans son état actuel.

Si vous avez appliqué l'ensemble des recommandations de cet article, vous avez maintenant un environnement Internet Explorer / Outlook Express considérablement plus sécurisé que lorsqu'ils ont été installés par défaut. En particulier, Outlook Express résiste à présent aux principaux types de virus circulant actuellement par messagerie.

L'implémentation de ces mesures à l'échelle d'une entreprise pourra s'effectuer lors du déploiement initial des plate-formes logicielles, à l'aide de l'IEAK (IE Administration Kit), ou à l'aide de scripts de configuration à distribuer sur l'ensemble des machines par l'intermédiaire d'une application de gestion de parc de type SMS ou Tivoli.